▲ 사진=KBS NEWS 영상 캡처

▲ 사진=KBS NEWS 영상 캡처'복제 폰'을 만들려면 크게 두 가지 정보가 필요하다.

전화번호, 이용자 식별번호 같은 '통신' 정보와 휴대전화마다 주어지는 단말기 고유 식별번호다.

그런데 이번 유심 해킹에서는 '단말기 고유 식별번호'는 포함되지 않았다는 게 정부 1차 분석 결과다.

유출된 정보 25가지 가운데, 유심 복제에 쓰일 수 있는 건 4종류, 이 중 단말기 고유 식별번호는 포함되지 않아, 이른바 심 스와핑, 즉, '복제 폰'을 통한 금융 범죄는 사실상 불가능 하다는 게 정부와 전문가들의 공통된 분석이다.

이렇게 되면 현재 통신사가 제공하는 유심보호서비스만으로도 피해 예방이 가능하다.

유심보호서비스를 이용하면, 이용자 정보가 담긴 유심과 휴대전화 단말기 고유번호를 한데 묶어 관리할 수 있다.

불법 복제한 유심을 다른 기기에 끼우더라도 내 휴대전화가 아니면 통신접속을 할 수 없다는 뜻이다.

SKT도 서비스 가입 예약 시점부터 피해를 100% 책임지겠다고 밝혔다.

합동 조사단이 일주일간의 조사를 통해 발견한 악성코드는 모두 4가지, 조사단은 SKT 전 시스템으로 조사를 확대해 빠르면 두 달 안에 정확한 피해 규모와 원인 등을 공개할 방침이다.

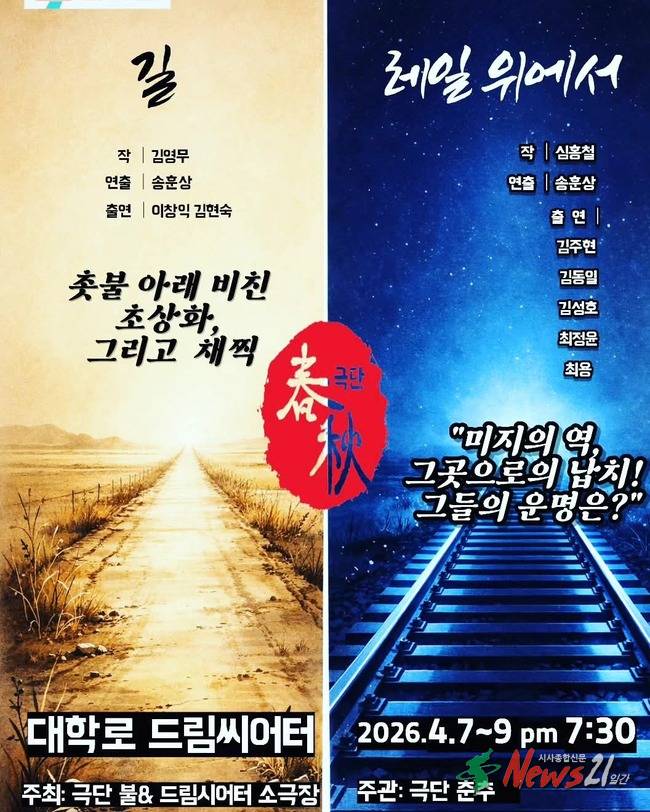

1년 만의 대학로 귀환… 극단 춘추, ‘길’·‘레일 위에서’ 동시 무대

극단 춘추[뉴스21일간=임정훈]극단 춘추가 1년 만에 대학로 무대로 돌아온다. 극단 춘추는 오는 4월 7일부터 9일까지 오후 7시 30분 대학로 드림씨어터에서 작품 ‘길’과 ‘레일 위에서’를 선보인다고 밝혔다.이번 공연은 서로 다른 색깔의 두 작품을 통해 삶의 여정과 운명, 인간 내면의 갈등을 깊이 있게 그려낼 예정이다.연극 ‘길’(작 김...

1년 만의 대학로 귀환… 극단 춘추, ‘길’·‘레일 위에서’ 동시 무대

극단 춘추[뉴스21일간=임정훈]극단 춘추가 1년 만에 대학로 무대로 돌아온다. 극단 춘추는 오는 4월 7일부터 9일까지 오후 7시 30분 대학로 드림씨어터에서 작품 ‘길’과 ‘레일 위에서’를 선보인다고 밝혔다.이번 공연은 서로 다른 색깔의 두 작품을 통해 삶의 여정과 운명, 인간 내면의 갈등을 깊이 있게 그려낼 예정이다.연극 ‘길’(작 김...

전하1동 주민자치위원회 지신밟기 행사 개최

전하1동 주민자치위원회 지신밟기 행사 개최

김종섭 울산시의회 부의장님과의 인터뷰

김종섭 울산시의회 부의장님과의 인터뷰

목록으로

목록으로

▲ 사진=KBS NEWS 영상 캡처

▲ 사진=KBS NEWS 영상 캡처

연수경찰서 가칭 옥련데스크(송도로터리 거점초소) 운영

연수경찰서 가칭 옥련데스크(송도로터리 거점초소) 운영

중국 주재 북한 영사관 차량, 제재 대상 품목 운반에 활용

중국 주재 북한 영사관 차량, 제재 대상 품목 운반에 활용

북한 9군단 경리부 부업반, 퇴비 도난 방지 위해 야간 경비 강화

북한 9군단 경리부 부업반, 퇴비 도난 방지 위해 야간 경비 강화

이스라엘, 테헤란 대규모 공습…이란 핵심 인사 다수 사망

이스라엘, 테헤란 대규모 공습…이란 핵심 인사 다수 사망

베이루트 도심 공습에 31명 사망…이·헤즈볼라 충돌 격화

베이루트 도심 공습에 31명 사망…이·헤즈볼라 충돌 격화